エンドポイントとサーバー向けのランサムウェア データ リカバリ ガイド

本ページでは、エンドポイントとサーバーのデータを復旧するためのさまざまな方法について説明します。

- 組織がランサムウェアまたはマルウェア攻撃に遭遇した場合にのみ、データ復旧のためにこのドキュメントを使用してください。

- これらの機能を使用するには、ランサムウェア リカバリ のオプション ライセンスが有効である必要があります。

エンドポイントのデータ復旧

Endpoints データを回復するさまざまな方法を次に示します。組織の要件に適した方法を選択してください。

AWS ワークスペースを使用して回復する

このアプローチには、次の利点があります。

- 最小限のダウンタイムで最速のデータ復旧を提供

- 情報セキュリティ管理者が隔離された環境でセキュリティ関連の調査を実行してデータを回復できるようにします

手順

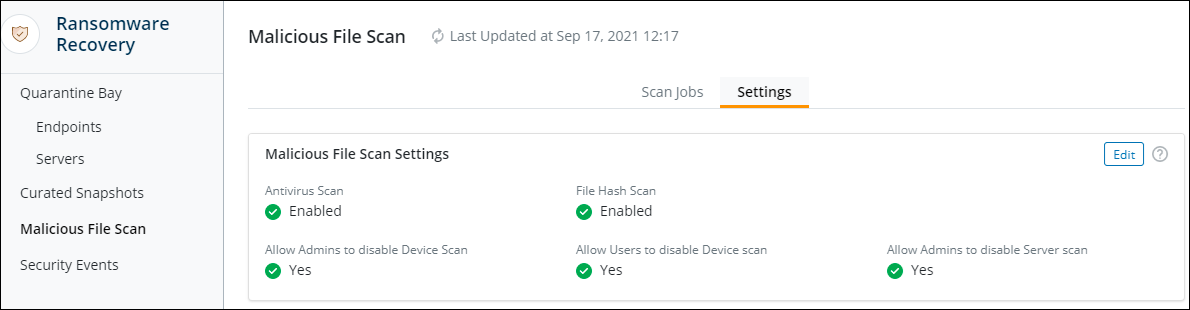

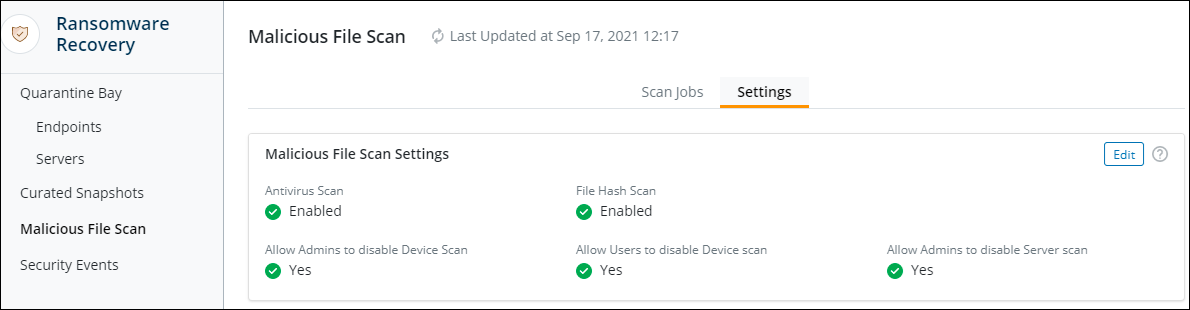

- [Cyber Resilience] > [Ransomware Recovery] で [Malicious File Scan] を有効にして、復元する前にファイルをスキャンします 。詳細については、「悪意のあるファイルのスキャンを有効にする」を参照してください。

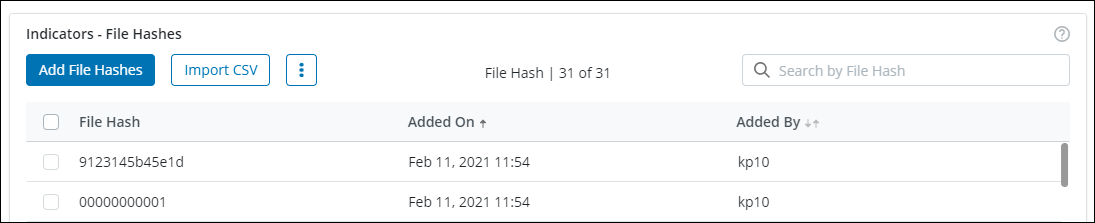

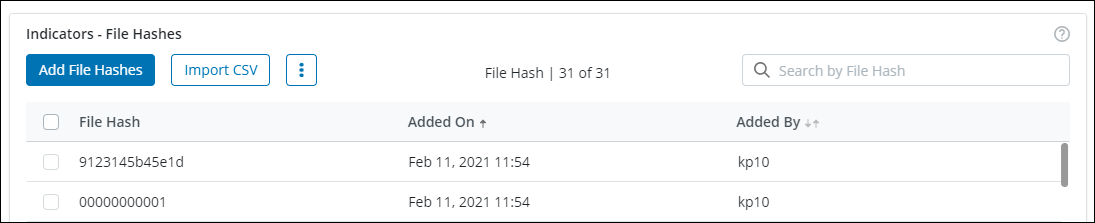

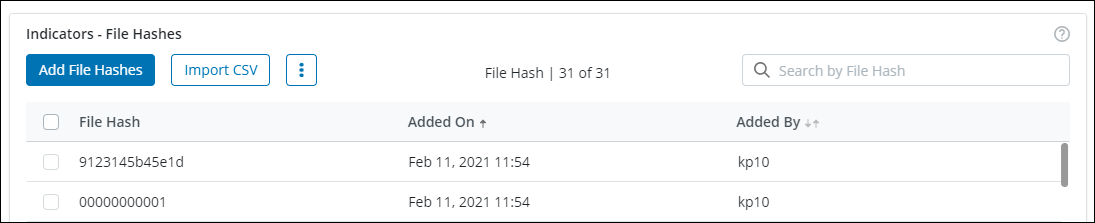

- 組織内の調査で悪意のあるファイルを特定したら、それらのファイルの SHA1 の値を追加またはインポートして、Druva がそれらのハッシュ値のデータをスキャンできるようにします。Druva が一致するファイルを見つけると、ファイルの復元はブロックされます。詳細については、「悪意のあるファイルのファイル ハッシュ値を追加してスキャンする」を参照してください。

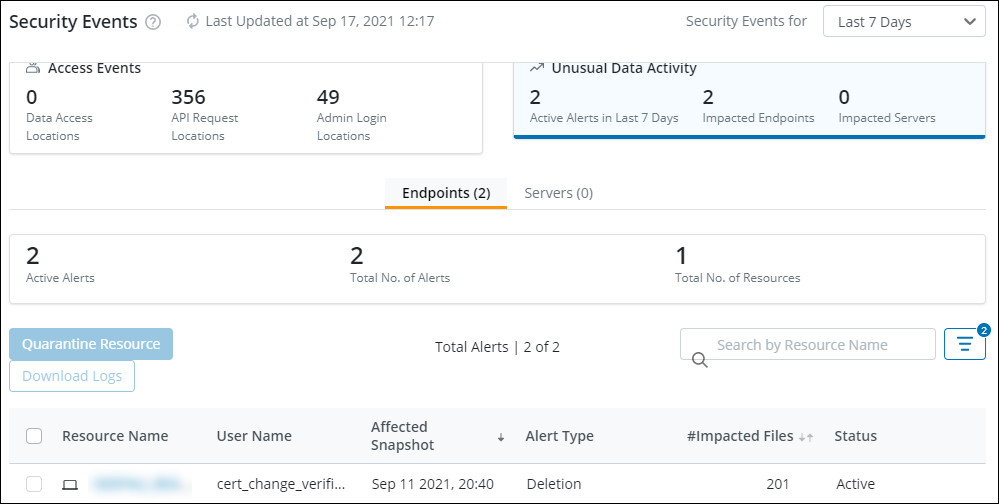

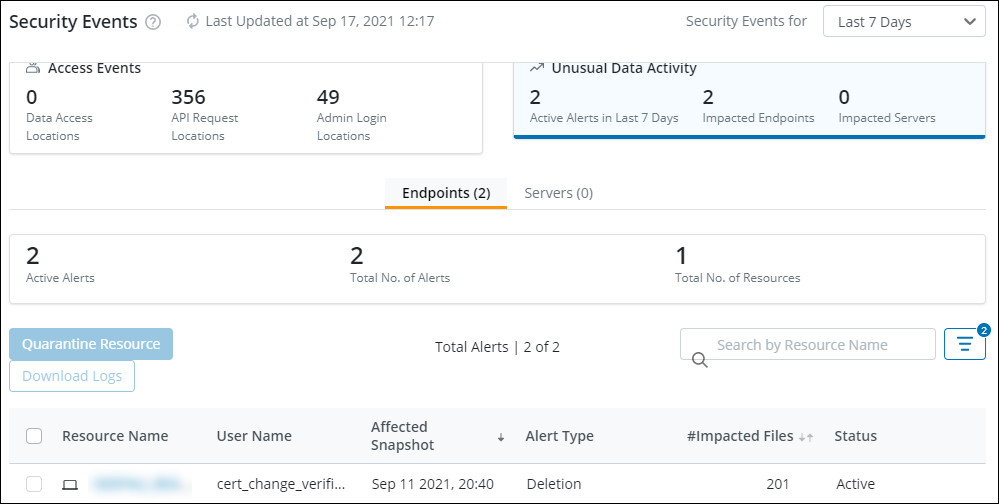

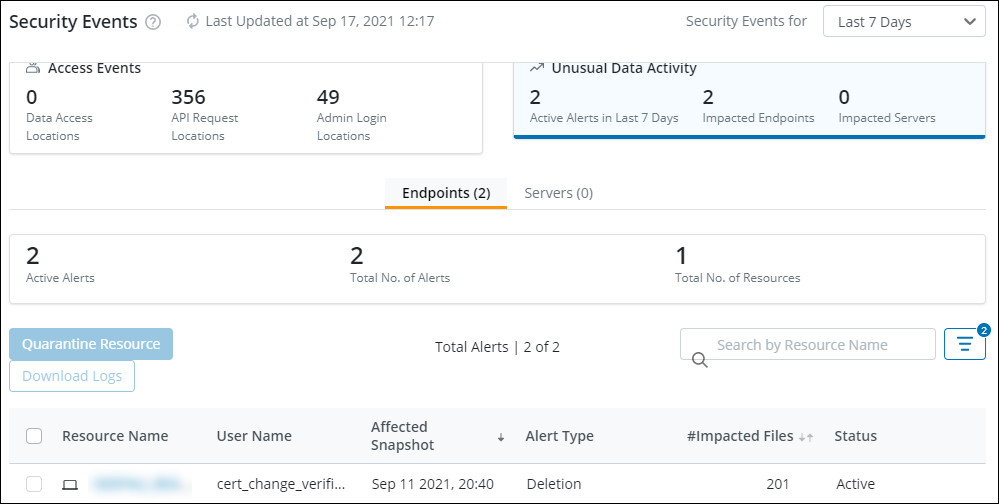

- 異常データ アクティビティ機能を使用して、感染したユーザーまたはデバイスを特定します。

-

感染したデバイスの数に応じて、AWS ワークスペースを一括デプロイします。Microsoft AD 環境でのワークスペースの一括デプロイの詳細については、 https://aws.amazon.com/blogs/publicsector/automating-deployment-amazon-workspaces-active-directory-group/ を参照してください。

-

統合一括導入 (Mass Deployment) を使用して自動復元スイッチ (auto-restore switch) を使用せずに、エンドポイント エージェントを一括展開してワークスペースを自動的にアクティベーションします。詳細については、統合一括導入を参照してください。

-

感染したすべてのエンドポイントで Druva Restore API を使用して一括復元を開始します。詳細については、 https://developer.druva.com/reference#post_endpoints-v1-restoresを参照してください。

注意:

- Restore API を使用して一括復元を自動化するためのオートメーションを構築する必要があります。

- WorkspacesにはD:Volumeにユーザー プロファイルがあり、システム ボリュームにアクセスできないため、復元の失敗を避けるためにカスタムの場所に復元することをお勧めします。

感染した既存のデバイスをフォーマットする (OS の再インストール) または新しいデバイスをプロビジョニングする

手順

- [Cyber Resilience] > [Ransomware Recovery] で [Malicious File Scan] を有効にして、復元する前にファイルをスキャンします 。詳細については、「悪意のあるファイルのスキャンを有効にする」を参照してください。

-

組織内の調査で悪意のあるファイルを特定したら、それらのファイルの SHA1 の値を追加またはインポートして、Druva がそれらのハッシュ値のデータをスキャンできるようにします。Druva が一致するファイルを見つけると、ファイルの復元はブロックされます。詳細については、「悪意のあるファイルのファイル ハッシュ値を追加してスキャンする」を参照してください。

-

異常データ アクティビティ機能を使用して、感染したユーザーまたはデバイスを特定します。

-

感染したデバイスで新しい OS をフォーマットまたは再展開します。

-

統合一括導入 (Mass Deployment) を使用して自動復元スイッチ (auto-restore switch) を使用せずに、エンドポイント エージェントを一括展開してワークスペースを自動的にアクティベーションします。

-

感染したすべてのデバイスで、Druva Restore API を使用して一括復元を開始します。https://developer.druva.com/reference#post_endpoints-v1-restoresを参照してください。

注: Restore API を使用して一括復元を自動化するためのオートメーションを構築する必要があります。

感染したデバイスを復元先として使用する

手順

- [Cyber Resilience] > [Ransomware Recovery] で [Malicious File Scan] を有効にして、復元する前にファイルをスキャンします 。詳細については、「悪意のあるファイルのスキャンを有効にする」を参照してください。

-

組織内の調査で悪意のあるファイルを特定したら、それらのファイルの SHA1 の値を追加またはインポートして、Druva がそれらのハッシュ値のデータをスキャンできるようにします。Druva が一致するファイルを見つけると、ファイルの復元はブロックされます。詳細については、「悪意のあるファイルのファイル ハッシュ値を追加してスキャンする」を参照してください。

-

異常データ アクティビティ機能を使用して、感染したユーザーまたはデバイスを特定します。

-

感染したすべてのエンドポイントで Druva Restore API を使用して一括復元を開始します。https://developer.druva.com/reference#post_endpoints-v1-restoresを参照して ください。

注: Restore API を使用して一括復元を自動化するためのオートメーションを構築する必要があります。

ファイルサーバーのデータ復旧

ファイル サーバーのデータを回復するさまざまな方法を次に示します。組織の要件に適した方法を選択してください。

AWS EC2 を使用してデータを回復する

このアプローチには、次の利点があります。

- 最小限のダウンタイムで最速のデータ復旧を提供

- 情報セキュリティ管理者が隔離された環境でセキュリティ関連の調査を実行してデータを回復できるようにする

手順

-

[Cyber Resilience] > [Ransomware Recovery] で [Malicious File Scan] を有効にして、復元する前にファイルをスキャンします 。詳細については、「悪意のあるファイルのスキャンを有効にする」を参照してください。

-

組織内の調査で悪意のあるファイルを特定したら、それらのファイルの SHA1 の値を追加またはインポートして、Druva がそれらのハッシュ値のデータをスキャンできるようにします。Druva が一致するファイルを見つけると、ファイルの復元はブロックされます。詳細については、「悪意のあるファイルのファイル ハッシュ値を追加してスキャンする」を参照してください。

-

異常データ アクティビティ機能を使用して、感染したユーザーまたはデバイスを特定します。

-

ファイルとフォルダーのバックアップと復元を行うために、 Phoenix をセットアップします。

-

適切なリソースとストレージを備えた EC2 インスタンスをデプロイする

-

オペレーティング システムをインストールする

-

ファイル サーバー エージェントをインストールし、サーバーを登録します。詳しくはエージェントのインストールとサーバーの登録を参照してください。

-

バックアップ セット内の最新のスナップショットから復元を開始するか、クリーンなスナップショットを特定してから復元を開始します。詳細については、「ファイルとフォルダーを復元する」を参照してください。

新しいファイル サーバーまたは仮想マシンをセットアップする、または感染した既存ファイル サーバーをフォーマットする (OS の再インストール)。

手順

-

[Cyber Resilience] > [Ransomware Recovery] で [Malicious File Scan] を有効にして、復元する前にファイルをスキャンします 。詳細については、「悪意のあるファイルのスキャンを有効にする」を参照してください。

-

組織内の調査で悪意のあるファイルを特定したら、それらのファイルの SHA1 の値を追加またはインポートして、Druva がそれらのハッシュ値のデータをスキャンできるようにします。Druva が一致するファイルを見つけると、ファイルの復元はブロックされます。詳細については、「悪意のあるファイルのファイル ハッシュ値を追加してスキャンする」を参照してください。

-

異常データ アクティビティ機能を使用して、感染したユーザーまたはデバイスを特定します。

-

新しいファイル サーバーをセットアップするには、ファイル サーバー エージェントをインストールし、サーバーを登録します。詳しくはエージェントのインストールとサーバーの登録を参照してください。バックアップ セット内の最新のスナップショットから復元を開始するか、クリーンなスナップショットを特定してから、新しいファイル サーバーへの復元を開始します。詳細については、「 ファイルとフォルダーを代替ファイル サーバーに復元する」を参照してください。

-

感染したファイル サーバーがフォーマットされ、OS が再インストールされた場合、同じサーバーを再登録する必要があります。詳細については、「ファイル サーバーの再登録」を参照してください。バックアップ セット内の最新のスナップショットから復元を開始するか、クリーンなスナップショットを特定してから、同じファイル サーバーまたは元のファイル サーバーへの復元を開始します。詳細については、「 ファイルとフォルダーを元のファイル サーバーに復元する」を参照してください。

NASデータ復旧

NAS データを復元するさまざまな方法を次に示します。組織の要件に適した方法を選択してください。

AWS で新しい NAS 共有をセットアップする

このアプローチには、次の利点があります。

- 最小限のダウンタイムで最速のデータ復旧を提供

- 情報セキュリティ管理者が隔離された環境でセキュリティ関連の調査を実行してデータを回復できるようにします

手順

-

[Cyber Resilience] > [Ransomware Recovery] で [Malicious File Scan] を有効にして、復元する前にファイルをスキャンします 。詳細については、「悪意のあるファイルのスキャンを有効にする」を参照してください。

-

組織内の調査で悪意のあるファイルを特定したら、それらのファイルの SHA1 の値を追加またはインポートして、Druva がそれらのハッシュ値のデータをスキャンできるようにします。Druva が一致するファイルを見つけると、ファイルの復元はブロックされます。詳細については、「悪意のあるファイルのファイル ハッシュ値を追加してスキャンする」を参照してください。

-

異常データ アクティビティ機能を使用して、感染したユーザーまたはデバイスを特定します。

-

AWS に新しい NAS プロキシを登録します。詳細については、「NAS プロキシを追加してアクティブ化する」を参照してください。

-

NAS デバイスを追加し、NAS プロキシにマッピングして、新しい NAS ボックスをセットアップします。詳細については、「NAS デバイスを追加する」を参照してください。

-

Phoenix 管理コンソールで、構成済みの新しい NAS デバイスに NAS 共有を追加します。詳細については、「NAS 共有を追加する」を参照してください。

-

バックアップ セット内の最新のスナップショットから復元を開始するか、クリーンなスナップショットを特定してから復元を開始します。詳細については、「NAS 共有を追加する」を参照してください。

新しい NAS 共有をセットアップするか、感染した既存の NAS デバイスをフォーマットします (OS の再インストール)。

手順

-

[Cyber Resilience] > [Ransomware Recovery] で [Malicious File Scan] を有効にして、復元する前にファイルをスキャンします 。詳細については、「悪意のあるファイルのスキャンを有効にする」を参照してください。

-

組織内の調査で悪意のあるファイルを特定したら、それらのファイルの SHA1 の値を追加またはインポートして、Druva がそれらのハッシュ値のデータをスキャンできるようにします。Druva が一致するファイルを見つけると、ファイルの復元はブロックされます。詳細については、「悪意のあるファイルのファイル ハッシュ値を追加してスキャンする」を参照してください。

-

異常データ アクティビティ機能を使用して、感染したユーザーまたはデバイスを特定します。

- NAS デバイスを追加し、NAS プロキシにマッピングして、新しい NAS ボックスをセットアップします。詳細については、「NAS デバイスを追加する」を参照してください。

- Phoenix 管理コンソールで、構成済みの新しい NAS デバイスに NAS 共有を追加します。詳細については、「NAS 共有を追加する」を参照してください。

-

バックアップ セット内の最新のスナップショットから復元を開始するか、クリーンなスナップショットを特定してから復元を開始します。詳細については、「NAS 共有を追加する」を参照してください。

また

影響を受けた NAS 共有が消去された場合、または NAS ボックスがフォーマットされた場合は、元のオプションへの復元を使用して、最新のスナップショットから同じ共有への復元を開始します。詳細については、「NAS 共有を追加する」を参照してください。

文書化

文書化