シングルサインオン (SSO) の設定

概要

シングルサインオン(SSO)は、ユーザーが認証と許可について単一操作で複数リソースにアクセスできるようにするメカニズムです。Druvaは管理者のSSOをサポートしています。SSOを有効にすることで、管理者はすべてのDruvaサービスに個別ログイン不要でアクセスできます。SSOログインでは、通常アイデンティティプロバイダー(IdP)によって管理される企業ユーザーデータベースに対してユーザー名とパスワードを検証します。検証が成功すると、Druvaが生成したパスワードを使用しなくてもユーザーと管理者はDruva Cloud Platform コンソールにログオンできることが保証されます。

<重要> シングルサインオンを設定できるのは、Druva クラウド管理者だけです。

シングルサインオンについては、以下の動画を参照してください。

SSOの動作概要

DruvaはSAML (Security Assertion Markup Language) バージョン2.0を使用した認証連携 (フェデレーション) を実装することでシングルサインオンをサポートしています。認証連携によりDruvaはパスワード検証を省略することができます。

SSOを有効にするには、まずDruvaのすべての管理者を含む企業データベースを作成してIdP (Identity Provider) と連携させる必要があります。IdPがすでに存在する場合、そのIdPと連携するように Druva を設定することができます。IdPはすべてのユーザー名とその暗号化されたパスワードのレコードを保持します。

IdPと企業データベースを作成すると、初めてログオンするユーザーまたは管理者はIdPのログイン詳細ページにリダイレクトされ、一度だけパスワードを入力するよう求められます。IdPは過去に保存したユーザー名と暗号化されたユーザーパスワードのレコードを保持します。IdPは Druva のログインページにリダイレクトを行い、ユーザーや管理者はパスワードを入力せずにアクセスできるようになります。

以前設定したIdPを使用する場合、または2回目以降のログインである場合、DruvaはIdPと通信するためにHTTP POSTプロファイルにSAMLアサーションを使用します。すべてのログイン試行においてDruvaは ![]() > Druva Cloud Settings > Access Settings > Single Sign-On > Edit で指定されたIdPログインURLにSAMLリクエストを送信します。IdPはSAMLクエリを検証し、HTTP POSTのアサーションをTrueに設定して、この応答をDruvaに送信します。管理者が検証され Druva Cloud Platform コンソールへのアクセスが許可されていることを示すアサーションをDruvaは受け取ります。

> Druva Cloud Settings > Access Settings > Single Sign-On > Edit で指定されたIdPログインURLにSAMLリクエストを送信します。IdPはSAMLクエリを検証し、HTTP POSTのアサーションをTrueに設定して、この応答をDruvaに送信します。管理者が検証され Druva Cloud Platform コンソールへのアクセスが許可されていることを示すアサーションをDruvaは受け取ります。

IdPがデータベース内で一致するものを見つけられない場合、HTTP POSTのアサーションをFalseに設定することで管理者がDruva Cloud Platform コンソールへのアクセスを許可されていないことが示されます。この応答を受信すると、DruvaはDruva Cloud Platform コンソールへのアクセスを拒否します。

サポートされているIDプロバイダー(IdP)

Druvaは、SAML IdPのほとんどと連携できます。このセクションでは、Druvaが認証およびサポートするSAML IdPに関する情報を提供します。

サポートレベルの定義

Druvaは、IdPサポートレベルを次のように分類しています。

- 認定IdP: 認定IdPは、Druva Quality Assurance(QA)チームによって完全にテストされています。DruvaはこれらのIdPを認定し、すべてのクラウドリリースで定期的なテストを実行して、SSO機能が期待どおりに機能することを確認します。

- サポートIdP: サポートIdPは、すべてのクラウドリリースでDruva QAチームによってテストされていませんが、SSO機能は期待どおりに機能するはずです。DruvaはこれらIdPのサポートを提供します。商業的実現性を超える時間とリソースを必要とする問題は対処されない場合があります。

認定IdP

- Okta

- PingOne

- Active Directoryフェデレーションサービス(ADFS)

- Windows Server 2012 R2(64ビット)はADFS 3.0での動作が認定されています

- Windows Server 2008 R2(64ビット)はADFS 2.0での動作が認定されています

サポートIdP

- SAML 2.0をサポートするすべてのIdP

注: 認定 IdPにリストされていないIdPの構成については、 Druvaサポート までお問い合わせください。

SSO設定手順

この表では、管理者およびユーザーアクセスのSSOを有効にするために従う必要がある手順を示します。

| タスク番号 | タスク | 説明 |

|---|---|---|

|

1 |

SSOを有効にする前にまず、IdP (Identity Provider) を使用して企業データベースを設定する必要があります。組織がIdPを使用している場合、IdPのURLやIdP証明書などの詳細を取得するためIdPと連携する必要があります。 Druvaは、Okta、PingIdentity、OneLogin、Active Directory Federation Services(ADFS)などの主要なIdPをサポートしています。 |

|

|

2

|

ユーザーと管理者のSSOアクセスを有効にするには、タスク1を行ったときに取得したIdP詳細情報をDruvaが認識するように設定する必要があります。 |

|

| 3 | Druvaでシングルサインオンを設定すると、Druva Cloud Platform コンソールにSSOトークンを生成するオプションが表示されます。Druvaが送信されたリクエストをIdPが認識できるようにするには、まずSSOトークンを生成し、このトークンを使用してIdP設定を更新する必要があります。SSOトークンはDruvaログインリクエストを一意に識別します。ログイン試行時、DruvaはIdPにリクエストを送信します(通常はHTTP POSTが使用されます)。IdPはそのレスポンスにトークンを付加し、認証リクエストの信頼性を提示します。Druvaはこのレスポンスを受信すると、SSOトークンIDを使用してIdPレスポンスの信頼性を検証します。 | |

| 4 | IdP情報の更新 | IdPに認証トークンを提供するため、IdP設定にトークンを含めるよう更新する必要があります。これにより、SAMLとDruva間の接続が確立されます。 |

| 5 |

最後の手順として、SSOとフェイルセーフを有効にするようDruvaを設定する必要があります。 |

理解を深めるために、SSO設定手順について説明した本文書を管理者と共有してください。

IdPとの連携

組織のユーザーや管理者向けにSSOを有効にするには、IdP (Identity Provider) と連携してDruva管理者のユーザー名とパスワードを含む企業データベースを作成する必要があります。組織でIdPを使用している場合は、IdPを認識するようにDruvaを設定できます。IdPは認証情報のレコードを保持し、各ログイン試行においてユーザー名に対するパスワードを検証します。Druvaは、Okta、PingIdentity、OneLogin、Active Directory Federation Services(ADFS)などの主要なIdPをサポートしています。

IdP情報の入手

DruvaでSSOを設定するには、IdPから以下の情報を取得する必要があります。

- IdPのログインURL: DruvaがSAMLリクエストを送信してログインを開始するページです。

- IdP証明書: IdPが提供する認証証明書です。

無料のOktaサインアップ

IdPを使用してアカウントのSSOを設定する前に、Druva Cloud Platform コンソールでOktaに無料でサインアップするオプションを選択できます。Oktaのサインアップ手順は OCC (Embedded Okta Cloud Connect) であり、Druva Cloud Platform コンソールでのSSO設定を高速化し、次の利点をもたらします。

- 完全無料、永久、無制限ユーザー

- SSO有効化のワンストップソリューション

- 初めてSSOを採用する場合のシームレスな移行体験

注: OCCの無料サブスクリプションは、組織ごとに1つのアプリケーションに限定され、2018年7月2日以降にDruva Phoenixを、2018年7月14日以降にDruva inSyncをライセンス購入したお客様にのみ適用されます。

Okta Tenantを作成するには、Druva Cloud Platform コンソールで次の手順を実行します。

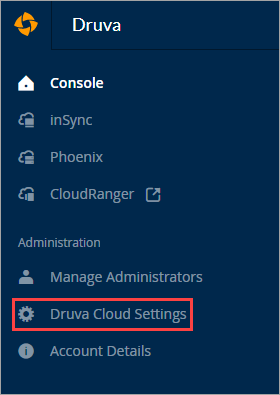

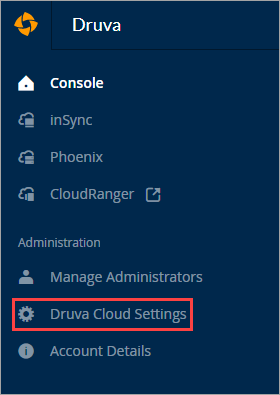

- Druvaロゴ

をクリックして、グローバルナビゲーションパネル > Druva Cloud Settings > Access Settings へ移動します。Access Settings ウィンドウが表示されます。

をクリックして、グローバルナビゲーションパネル > Druva Cloud Settings > Access Settings へ移動します。Access Settings ウィンドウが表示されます。

- Single Sign-On セクションで Okta Sign-up をクリックします。先へ進むプロンプトが表示されます。

- 各フィールドに適切な情報を入力します。

フィールド アクション Subdomain

(サブドメイン)組織を登録するサブドメインを入力します。

例:druva.okta.com

Organization Name

(組織名)組織の一意の名前を入力します。

Organization Website

(組織のウェブサイト)https://www から始まる組織のURLを入力します。

First Name

(名)名を入力します。 Last Name

(苗字)姓を入力します。 Email

(Eメール)一意のメールアドレスを入力します。これがOktaアプリケーションのユーザー名になります。 Password

(パスワード)パスワードを入力します。パスワードはOkta Tenantパスワードポリシーを満たしている必要があり、次の組み合わせでなければなりません。

- 8文字以上

- 1つ以上の大文字

- 1つ以上の小文字

- ユーザー名の一部を含めることはできません

Confirm Password

(パスワード確認)パスワードを再入力してください。 Security Question

(秘密の質問)ドロップダウンメニューからセキュリティの質問を1つ選択します。 Security Answer

(秘密の質問の回答)選択したセキュリティ質問への回答を入力します。パスワードリカバリを行うには、この正しい答えが必要になります。 - チェックボックスを選択してエンドユーザー利用許諾に同意し、Signup をクリックします。

- 送信情報の詳細を確認すると、組織のOkta Tenant が正常に作成されます。

- Okta Tenant にログインし、Active Directoryを使用してユーザー情報を追加します。

Druvaでシングルサインオンを設定

Druva クラウド管理者であれば、DruvaアカウントのSSOを設定できます。設定時に、IdPから取得したIdP情報を入力する必要があります。

シングルサインオンを設定するには以下を行います。

- Druvaロゴ

をクリックして、グローバルナビゲーションパネル > Druva Cloud Settings > Access Settings へ移動します。Access Settings ウィンドウが表示されます。

をクリックして、グローバルナビゲーションパネル > Druva Cloud Settings > Access Settings へ移動します。Access Settings ウィンドウが表示されます。

- Single Sign-On セクションで Edit をクリックします。[ Edit Single Sign-On Settings ] ウィンドウが表示されます。

- 各フィールドに適切な情報を入力します。

フィールド アクション ID Provider Login URL

(IdPのログインURL)IdPのURLを入力します。このフィールドに入力するURLは、IdPの認証ページを指します。

Druva Cloud Platform コンソールのログインページでメールIDを入力すると、管理者はこのIdP認証ページに移動します。

ID Provider Certificate

(IdP証明書)IdPが提供した公開鍵証明書の内容のコピーです。この証明書により、DruvaとIdP間の通信が安全になります。

AuthnRequests Signed

SAML認証リクエストに署名する場合は、このチェックボックスをオンにします。

デフォルトでは、SAML認証リクエストは署名されていません。

Encrypt Assertions

(アサーション暗号化)SAMLアサーションの暗号化を有効にする場合は、このチェックボックスを選択します。

デフォルトでは、暗号化は無効になっています。

Single Sign-On for Administrators

(管理者向けのシングルサインオン)Single Sign-On for inSync End Users 設定を有効化して、管理者がSSO構成を使用してDruva Cloud Platform コンソールにログインし、Druvaサービスを使用できるようにします。 Failsafe for Administrators

(管理者向けのフェイルセーフ)Failsafe for Administrators 設定を有効化すると、Druvaクラウド管理者に対してSSOが有効になっている場合でも、Druva Cloud Platform コンソールへのログインにパスワードを使用できるオプションが管理者に提供されます。

Druva クラウド管理者のみが、パスワードを使用してDruva Cloud Platform コンソールにログインする特権を持ちます。

デフォルトではこの設定は有効になっており、Druvaはこの設定を無効にしないことを推奨します。Single Sign-On for inSync End Users

(inSyncエンドユーザー向けのシングルサインオン)inSyncエンドユーザーがSSO設定を使用してログインできるようにするには、プロファイルのGeneral (一般) セクションで設定を有効にします。詳細については、「inSyncユーザーのSSO有効化」を参照してください。 - Saveをクリックします。

SSOトークンの生成

IdPがDruva inSyncおよびPhoenixが送信するリクエストを認識できるようにするには、まずSSOトークンを生成し、このトークンを使用してIdPのコンフィグレーションを変更する必要があります。SSOトークンはDruvaxのログインリクエストを一意に識別します。ログイン試行時、DruvaはIdPにリクエストを送信します (通常HTTP POSTが使用されます)。 IdPはそのレスポンスにトークンを付加し、認証リクエストの信頼性を提示します。Druvaはこのレスポンスを受信すると、SSOトークンIDを使用してIdPレスポンスの信頼性を検証します。

注:SSOトークンは1回だけ生成することを推奨します。SSOトークンを再度生成すると、以前にIdPに登録した古いSSOトークンが無効になります。SSOを再度生成する場合は、それに応じてIdP情報を更新する必要があります。

前の手順で設定を完了した場合は、次の手順を実行してSSOトークンを生成します。

- Druvaロゴ

をクリックして、グローバルナビゲーションパネル > Druva Cloud Settings > Access Settings へ移動します。Access Settings ウィンドウが表示されます。

をクリックして、グローバルナビゲーションパネル > Druva Cloud Settings > Access Settings へ移動します。Access Settings ウィンドウが表示されます。 - Single Sign-On セクションで Generate SSO Token をクリックします。[ Single Sign-On Token ] ウィンドウが表示されます。

- Copy をクリックします。トークンがクリップボードにコピーされたことを示すメッセージが表示されます。

- Close をクリックします。

- トークンを後で使用するために、テキストエディタを使用してプレーンテキストとして保存します。

- SSOトークンを適用するようIdP設定を更新します。

IdP情報の更新

IdPがDruvaが送信するリクエストを認識できるようにするには、[ SSOトークンの生成]セクションで生成したトークンを使用してIdPのコンフィグレーションを変更する必要があります。SSOトークンはDruvaxのログインリクエストを一意に識別します。ログイン試行時、DruvaはIdPにリクエストを送信します (通常HTTP POSTが使用されます)。 IdPはそのレスポンスにトークンを付加し、認証リクエストの信頼性を提示します。Druvaはこのレスポンスを受信すると、SSOトークンIDを使用してIdPレスポンスの信頼性を検証します。

IdP情報を更新する前に、以下を確認してください。

- SAML_Identifier /エンティティIDパラメータが手元にあること。Druva Cloud Platform コンソールの Single Sign-On 設定ページには、アカウントのエンティティIDが表示されます。

- 使用しているIdPのドキュメントにアクセスできること。この文書ではガイドとして参考とする手順が含まれますが、実行しなければならない正確なタスクではありません。

<注意> 特に記載のない限り、この手順をガイドとして使用してください。正確な設定手順についてはIdPが提供するドキュメントを参照してください。

- 管理者特権でIdP管理コンソールにログオンします。

たとえば、PingOneでサポートされているグローバル管理者の役割は、管理者コンソールのすべてを管理および制御するためのフルアクセスを提供します。 - SAMLアプリケーションを作成します。

- Assertion Consumer Service URLまたはSSO URLを提供します。

Assertion Consumer Service は、IdPでホストされているSAML準拠のURLです。これはフォーム送信やページリダイレクト用のレセプターとして機能します。Druva Cloud PlatformコンソールのAssertion Consumer Service URLまたはSSO URLは次のようになります:- パブリッククラウドの場合:https://login.druva.com/api/commonlogin/samlconsume

- Governance Cloudの場合:https://loginfederal.druva.com/api/commonlogin/samlconsume

- entity IDとしてSAML_Identifier値を指定します。Oktaでは、これはAudience URIフィールドです。このフィールドでは以下を入力します。

注:この値では大文字と小文字が区別されます。

- パブリッククラウドの場合、DCP-login

- Gov Cloudの場合、DCP-loginfederal

IdPがSAML_Identifier向けに入力するURLを必要とする場合、パブリッククラウド向けには https://dcp-login、Gov Cloud向けには https://dcp-loginfederal を使用できます。

カスタムエンティティIDを使用してIdPを設定することもできます。一意のエンティティIDを生成するには、

ボタンをクリックして [ Regenerate Entity ID ] を選択します。

ボタンをクリックして [ Regenerate Entity ID ] を選択します。 <重要> 新しいエンティティIDを生成すると、SAML対応の各アカウントを一意のエンティティIDで設定できます。これにより、組織で複数のSAML対応アカウントを構成できます。

- [ Name ID フォーマット ] のフィールドで、[ EmailAddress ] を選択します。

- [ Default RelayState ] フィールドは空白のままにします。

- IdPがアプリケーションURLを必要とする場合、

- パブリッククラウドの場合は、https://login.druva.com と入力します。

- Governance Cloudの場合は、https://loginfederal.druva.com と入力します。

- Name IDフォーマット、SSOトークン、その他IdPが要求する情報を入力します。

- SSOトークンのセクションでは、名前として druva_auth_token を入力します。

- 値のフィールドに、「SSOトークンの生成」セクションで生成したSSOトークンをペーストします。

- 前の手順のステップ3で AuthnRequests Signed を有効にしている場合、IdPの該当するフィールドに次の証明書を入力します。

+ hrWxyWmzSsmJvN54069WJElOnQPiNtxR91hvDw / VIsdgLNzbL0y / BgI3NhnhXiX + dXcZCibZYPR0Ae2VpuJy3cojgXRON8OEqkvRRts48TnLCMHwNyR5bYfKFcJK13gTQmd0u0uf85aCoQhD1PrHbRsnnmpRxBlbq3DVzS47b5jnKCVfox7pB0JkOXOFce6aJw + LVE / EkynBtm5XXLLQAND04Ma4PmHmMLGULQhlwM + MHDBTeMya0bKOjyNhDh9 / NLGoRZ59mV7j + DY / kOWVQQnxr1ourUSWHMKY9CT7cm1bRNkzmlIHr5bnJxXCLa / BlAa4yXGZjejKLhhh2Bus5BON215etmOFtoAEHsn6iFT + zROYRILtqCxp7u + 6EyFCl9mxZLSmkPnvvo / 8 + IuHutmmTWDtwvs84OMc6J58dCW6m0Z05sFXpUcoMmbkhphIUl0s4VdmQj2A6T6ZNdt0lktq9DCjpPzUdoN4UZIo4AqWQbKAIO5FYlPqGNPHixr1 + SRH + UfB6Jm8mKrv4iK5Q96zMnJzGovVA21TL0 + o9LZmaWP7M / C9Sl3m9o + Zl7htpHQRG29SvDKh6wtIcWh9pvNiHtSAb0Kz9UBF0kju2zMr / ddcyN2KNWIdS5WMtUY0ZX8 / gcyL1CLOktREYsTLMITULUg5DuQN0CAwEAAaOCA9EwggPNMB8GA1UdIwQYMBaAFD3TUKXWoK3u80pgCmXTIdT4 + NYPMB0GA1UdDgQWBBTh74oexfE / kQnuZ + wI9JR / HsjnrzB + BgNVHREEdzB1gg9sb2dpbi5kcnV2YS5jb22CEWNvbnNvbGUuZHJ1dmEuY29tghBkMWF1dGguZHJ1dmEuY29tghNnb3ZkMWF1dGguZHJ1dmEuY29tghJnb3Zsb2dpbi5kcnV2YS5jb22CFGdvdmNvbnNvbGUuZHJ1dmEuY29tMA4GA1UdDwEB / wQEAwIFoDAdBgNVHSUEFjAUBggrBgEFBQcDAQYIKwYBBQUHAwIwdQYDVR0fBG4wbDA0oDKgMIYuaHR0cDovL2NybDMuZGlnaWNlcnQuY29tL3NoYTItZXYtc2VydmVyLWcyLmNybDA0oDKgMIYuaHR0cDovL2NybDQuZGlnaWNlcnQuY29tL3NoYTItZXYtc2VydmVyLWcyLmNybDBLBgNVHSAERDBCMDcGCWCGSAGG / WwCATAqMCgGCCsGAQUFBwIBFhxodHRwczovL3d3dy5kaWdpY2VydC5jb20vQ1BTMAcGBWeBDAEBMIGIBggrBgEFBQcBAQR8MHowJAYIKwYBBQUHMAGGGGh0dHA6Ly9vY3NwLmRpZ2ljZXJ0LmNvbTBSBggrBgEFBQcwAoZGaHR0cDovL2NhY2VydHMuZGlnaWNlcnQuY29tL0RpZ2lDZXJ0U0hBMkV4dGVuZGVkVmFsaWRhdGlvblNlcnZlckNBLmNydDAMBgNVHRMBAf8EAjAAMIIBfQYKKwYBBAHWeQIEAgSCAW0EggFpAWcAdgCkuQmQtBhYFIe7E6LMZ3AKPDWYBPkb37jjd80OyA3cEAAAAWQ4lQS5AAAEAwBHMEUCIQCVzAB3rYTY5mB6WycSfB2waMB0UFmMtJPBbERD3xICegIgH4T6geN5qpmb4nwlGdwVEXdsBCHHrX49O + AR9nUdzRAAdQBWFAaaL9fC7NP14b1Esj7HRna5vJkRXMDvlJhV1onQ3QAAAWQ4lQTxAAAEAwBGMEQCIGKmd8NcRXbEtqeWN0jSYhPJeiHIYb8ZZ4Kr5dOLX9EDAiBu0MUodgLYq0vLqOUeg2c3yw + nL8Lc8YJh19 / 2Y / ApCgB2ALvZ37wfinG1k5Qjl6qSe0c4V5UKq1LoGpCWZDaOHtGFAAABZDiVBNEAAAQDAEcwRQIhAOinv4H4oDXQ / 2l82LYIwHaUU15OK3YCGua1X7b9a5 + CAiBeirJSNeX7SCW2I + D ++ Dt0PXpd6aGPVHacRqaExbG1LTANBgkqhkiG9w0BAQsFAAOCAQEAqFxt15OkxYcDl / ULTvi1DSP5OHMpNQzueK8xJ4bwAr7bFr4S06EgNNjeWBDz29vScf71fwkgzO75ABQ38o8vcTL4DlFfEE7JyRs5CG74hESQMnYuojWFTePa2vQz6szjBKHuZLdJ4TkiXY41W3v0 + POzH9bi8JqlkDFlh6zoGimZ9m6QHuv002curKfatgGQRYmhqQAeZuei + 0n7d / 4OBXwx3 / qd8LHUBV71vXEmMUd19C + VDQjAmekXDVCZF3ED / tzwoFg6um7Q0VoWWO + wbTdlUzhTo8hBXhmu2d2cZMDJpBGueBw999TRuWCco6toZk83922mAVqbEJZZObnSPQ

- 前の手順のステップ3で Encrypt Assertions を有効にしている場合、IdPの該当するフィールドに次の証明書を入力します。

+ hrWxyWmzSsmJvN54069WJElOnQPiNtxR91hvDw / VIsdgLNzbL0y / BgI3NhnhXiX + dXcZCibZYPR0Ae2VpuJy3cojgXRON8OEqkvRRts48TnLCMHwNyR5bYfKFcJK13gTQmd0u0uf85aCoQhD1PrHbRsnnmpRxBlbq3DVzS47b5jnKCVfox7pB0JkOXOFce6aJw + LVE / EkynBtm5XXLLQAND04Ma4PmHmMLGULQhlwM + MHDBTeMya0bKOjyNhDh9 / NLGoRZ59mV7j + DY / kOWVQQnxr1ourUSWHMKY9CT7cm1bRNkzmlIHr5bnJxXCLa / BlAa4yXGZjejKLhhh2Bus5BON215etmOFtoAEHsn6iFT + zROYRILtqCxp7u + 6EyFCl9mxZLSmkPnvvo / 8 + IuHutmmTWDtwvs84OMc6J58dCW6m0Z05sFXpUcoMmbkhphIUl0s4VdmQj2A6T6ZNdt0lktq9DCjpPzUdoN4UZIo4AqWQbKAIO5FYlPqGNPHixr1 + SRH + UfB6Jm8mKrv4iK5Q96zMnJzGovVA21TL0 + o9LZmaWP7M / C9Sl3m9o + Zl7htpHQRG29SvDKh6wtIcWh9pvNiHtSAb0Kz9UBF0kju2zMr / ddcyN2KNWIdS5WMtUY0ZX8 / gcyL1CLOktREYsTLMITULUg5DuQN0CAwEAAaOCA9EwggPNMB8GA1UdIwQYMBaAFD3TUKXWoK3u80pgCmXTIdT4 + NYPMB0GA1UdDgQWBBTh74oexfE / kQnuZ + wI9JR / HsjnrzB + BgNVHREEdzB1gg9sb2dpbi5kcnV2YS5jb22CEWNvbnNvbGUuZHJ1dmEuY29tghBkMWF1dGguZHJ1dmEuY29tghNnb3ZkMWF1dGguZHJ1dmEuY29tghJnb3Zsb2dpbi5kcnV2YS5jb22CFGdvdmNvbnNvbGUuZHJ1dmEuY29tMA4GA1UdDwEB / wQEAwIFoDAdBgNVHSUEFjAUBggrBgEFBQcDAQYIKwYBBQUHAwIwdQYDVR0fBG4wbDA0oDKgMIYuaHR0cDovL2NybDMuZGlnaWNlcnQuY29tL3NoYTItZXYtc2VydmVyLWcyLmNybDA0oDKgMIYuaHR0cDovL2NybDQuZGlnaWNlcnQuY29tL3NoYTItZXYtc2VydmVyLWcyLmNybDBLBgNVHSAERDBCMDcGCWCGSAGG / WwCATAqMCgGCCsGAQUFBwIBFhxodHRwczovL3d3dy5kaWdpY2VydC5jb20vQ1BTMAcGBWeBDAEBMIGIBggrBgEFBQcBAQR8MHowJAYIKwYBBQUHMAGGGGh0dHA6Ly9vY3NwLmRpZ2ljZXJ0LmNvbTBSBggrBgEFBQcwAoZGaHR0cDovL2NhY2VydHMuZGlnaWNlcnQuY29tL0RpZ2lDZXJ0U0hBMkV4dGVuZGVkVmFsaWRhdGlvblNlcnZlckNBLmNydDAMBgNVHRMBAf8EAjAAMIIBfQYKKwYBBAHWeQIEAgSCAW0EggFpAWcAdgCkuQmQtBhYFIe7E6LMZ3AKPDWYBPkb37jjd80OyA3cEAAAAWQ4lQS5AAAEAwBHMEUCIQCVzAB3rYTY5mB6WycSfB2waMB0UFmMtJPBbERD3xICegIgH4T6geN5qpmb4nwlGdwVEXdsBCHHrX49O + AR9nUdzRAAdQBWFAaaL9fC7NP14b1Esj7HRna5vJkRXMDvlJhV1onQ3QAAAWQ4lQTxAAAEAwBGMEQCIGKmd8NcRXbEtqeWN0jSYhPJeiHIYb8ZZ4Kr5dOLX9EDAiBu0MUodgLYq0vLqOUeg2c3yw + nL8Lc8YJh19 / 2Y / ApCgB2ALvZ37wfinG1k5Qjl6qSe0c4V5UKq1LoGpCWZDaOHtGFAAABZDiVBNEAAAQDAEcwRQIhAOinv4H4oDXQ / 2l82LYIwHaUU15OK3YCGua1X7b9a5 + CAiBeirJSNeX7SCW2I + D ++ Dt0PXpd6aGPVHacRqaExbG1LTANBgkqhkiG9w0BAQsFAAOCAQEAqFxt15OkxYcDl / ULTvi1DSP5OHMpNQzueK8xJ4bwAr7bFr4S06EgNNjeWBDz29vScf71fwkgzO75ABQ38o8vcTL4DlFfEE7JyRs5CG74hESQMnYuojWFTePa2vQz6szjBKHuZLdJ4TkiXY41W3v0 + POzH9bi8JqlkDFlh6zoGimZ9m6QHuv002curKfatgGQRYmhqQAeZuei + 0n7d / 4OBXwx3 / qd8LHUBV71vXEmMUd19C + VDQjAmekXDVCZF3ED / tzwoFg6um7Q0VoWWO + wbTdlUzhTo8hBXhmu2d2cZMDJpBGueBw999TRuWCco6toZk83922mAVqbEJZZObnSPQ

- 変更を保存します。

すべての手順が正常に完了した後、シングルサインオンが設定完了され、管理者は組織内のSSOを使用してDruva Cloud Platform コンソールにログインできるようになります。

管理者向けにSSOとフェイルセーフを有効化

Druva クラウド管理者は、自分を含む他の管理者アカウントに対してSSOを有効にすることができます。SSOを有効にすると、DruvaはSSOを有効にした管理者と法定管理者を除く、他のすべての管理者のパスワードを無効化します。デフォルトでは、SSOを有効にした管理者がフェイルセーフ管理者になります。

SSOとフェイルセーフを有効にするために知っておくべきこと:

- SSOとフェイルセーフを有効にするには、Druva クラウド管理者である必要があります。

- SSOはオプションで利用できます。以前にSSOを使用したことがなくても、SSOを有効化することができます。同様に、いつでもSSOアクセスの使用を停止できます。

- フェイルセーフを有効にするには、まずSSOを有効化する必要があります。

- SSOを有効にすると、Druvaのパスワードポリシーが組織のポリシーと一致するようになります。

- フェイルセーフを有効にすると、SSOが機能していなくても Druva クラウド管理者がDruvaアカウントにログインできるようになります。

- すべての管理者アカウントでSSOを有効にしている場合、Druvaパスワードを使用して明示的にSSOアクセスを無効にすることができます。詳細については、「SSO を無効にする」を参照してください。

- フェイルセーフオプションを無効にすることができます。詳細については、管理者のフェイルセーフ無効化を参照してください。

管理者のシングルサインオンを有効にするには以下を行います。

- Druvaロゴ

をクリックして、グローバルナビゲーションパネル > Druva Cloud Settings > Access Settings へ移動します。Access Settings ウィンドウが表示されます。

をクリックして、グローバルナビゲーションパネル > Druva Cloud Settings > Access Settings へ移動します。Access Settings ウィンドウが表示されます。 - Single Sign-On セクションで Edit をクリックします。[ Edit Single Sign-On Settings ] ウィンドウが表示されます。。

- [ Single Sign-on for Administrators ] チェックボックスをチェックします。

- [ Save ] をクリックします。

inSyncエンドユーザーのSSOを有効にする

inSync管理コンソールのプロファイルセクションから、inSyncエンドユーザーのSSOを有効にすることができます。詳細については、「inSyncユーザーのSSOを有効にする」を参照してください。

管理者のシングルサインオンを無効にする

SSOを無効にすると、Druvaは他のすべての管理者のパスワードを有効にします。管理者のシングルサインオンを無効にするには:

- Druvaロゴ

をクリックして、グローバルナビゲーションパネル > Druva Cloud Settings > Access Settings へ移動します。Access Settings ウィンドウが表示されます。

をクリックして、グローバルナビゲーションパネル > Druva Cloud Settings > Access Settings へ移動します。Access Settings ウィンドウが表示されます。 - Single Sign-On セクションで Edit をクリックします。[ Edit Single Sign-On Settings ] ウィンドウが表示されます。

- [ Single Sign-on for Administrators ] チェックボックスのチェックを外します。

- [ Save ] をクリックします。

フェイルセーフ管理者の変更

Druva クラウド管理者の場合、フェイルセーフ管理者またはSSOを有効にしたDruva クラウド管理者を変更して、自分でフェイルセーフ管理者にすることができます。

SSOまたはフェイルセーフ管理者を有効にしたDruva クラウド管理者のロールを他のロールに変更する場合は、この操作を実行する必要がある場合があります。

注:カスタムエンティティIDを使用してIdPを構成しており、無効にできない場合、管理者向けのFailesafeは必須です。

SSOを使用してDruva Cloud Platform コンソールにログオンできることを確認します。

- Druvaロゴ

をクリックして、グローバルナビゲーションパネル > Druva Cloud Settings > Access Settings へ移動します。Access Settings ウィンドウが表示されます。

をクリックして、グローバルナビゲーションパネル > Druva Cloud Settings > Access Settings へ移動します。Access Settings ウィンドウが表示されます。 - Administrators log into Druva Cloud through SSO provider設定を無効にします。

- Administrators log into Druva Cloud through SSO provider設定を有効にします。

重要な点

SSOを設定すると、結果として次のようになります。

- フェイルセーフ管理者(Druva クラウド管理者)はシングルサインオンが有効になっている場合、パスワードが記載された電子メールを受信します。

- シングルサインオンを無効にすると、すべての管理者のパスワードがリセットされます。

- シングルサインオンが有効な場合、Druva クラウド管理者のパスワードポリシーが有効になります。Druva クラウド管理者がシングルサインオンを使用してログインした後、Druva Cloud Platform コンソールは管理者にパスワードのリセットを要求します。

- Failsafe for Administrators設定が無効になった場合、管理者には通知が行われません。

文書化

文書化